Reglas

Trabajo: Las tres topologías de redes informáticas más conocidas: línea (cadena/autobús), anillo y estrella.

Los ordenadores son todo lógica, y la lógica consiste en seguir reglas. Las redes informáticas son un poco como el ejército: todo en una red tiene que estar organizado con una precisión casi militar y tiene que comportarse de acuerdo con reglas muy claramente definidas. En una LAN, por ejemplo, no se pueden conectar las cosas de cualquier manera: todos los nodos (ordenadores y otros dispositivos) de la red tienen que estar conectados en un patrón ordenado conocido como topología de red. Puedes conectar los nodos en una línea simple (también llamada cadena o bus), con cada uno conectado al siguiente en línea. Puedes conectarlos en forma de estrella, con las distintas máquinas partiendo de un controlador central conocido como servidor de red, o bien enlazarlos en un bucle (generalmente conocido como anillo). Todos los dispositivos de una red también tienen que seguir reglas claramente definidas (llamadas protocolos) cuando se comunican para garantizar que se entienden entre sí, por ejemplo, para que no intenten enviar mensajes exactamente al mismo tiempo, lo que provoca confusión.

Permisos y seguridad

Sólo porque una máquina esté en una red, no significa automáticamente que todas las demás máquinas y dispositivos tengan acceso a ella (o puedan acceder a ella). Internet es un ejemplo obvio. Si te conectas, tienes acceso a millones de páginas web, que son simplemente archivos almacenados en otras máquinas (servidores) repartidas por toda la red. Pero no puedes acceder a todos los archivos de todos los ordenadores conectados a Internet: tú no puedes leer mis archivos personales y yo no puedo leer los tuyos, a menos que elijamos específicamente que eso ocurra.

Los permisos y la seguridad son fundamentales para la idea de las redes: sólo se puede acceder a los archivos y compartir recursos si alguien te da permiso para hacerlo.La mayoría de los ordenadores personales que se conectan a Internet permiten las conexiones salientes (por lo que, en teoría, puedes conectarte a cualquier otro ordenador), pero bloquean la mayoría de las conexiones entrantes o las prohíben por completo.Los servidores (las máquinas de Internet que guardan y sirven páginas web y otros archivos) aplican una política más relajada con respecto a las conexiones entrantes. Probablemente hayas oído hablar de la piratería informática, que, en un sentido de la palabra, significa obtener acceso no autorizado a una red informática descifrando contraseñas o burlando otros controles de seguridad. Para hacer que una red sea más segura, puede añadir un cortafuegos (un dispositivo físico o un software que se ejecuta en su máquina, o ambos) en el punto en el que su red se une a otra red o a Internet para controlar y prohibir cualquier intento de acceso entrante no autorizado.

¿Qué hace una red?

Para crear una red, se necesitan nodos y conexiones (a veces llamados enlaces) entre ellos.Enlazar los nodos significa hacer algún tipo de conexión temporal o permanente entre ellos. En la última década, las conexiones inalámbricas se han convertido en una de las formas más populares de hacerlo, especialmente en los hogares. En las oficinas, las conexiones por cable siguen siendo más habituales, entre otras cosas porque suelen ser más rápidas y seguras, y porque muchas de las oficinas más nuevas ya cuentan con cableado de red.

Foto: Si tu portátil no tiene tarjeta de red, puedes simplemente conectar un adaptador PCMCIA como éste. El adaptador lleva incorporada una tarjeta de red.

Además de los ordenadores, los periféricos y las conexiones entre ellos, ¿qué más se necesita? Cada nodo de una red necesita un circuito especial conocido como tarjeta de red (o, más formalmente, tarjeta de interfaz de red o NIC) que le indique cómo interactuar con la red. La mayoría de los ordenadores nuevos llevan tarjetas de red incorporadas de serie. Si tienes un ordenador más antiguo o un portátil, es posible que tengas que instalar una placa de circuito enchufable aparte (o, en el caso de un portátil, añadir una tarjeta PCMCIA) para que tu máquina se comunique con la red.Cada tarjeta de red tiene su propio identificador numérico, conocido como código MAC (control de acceso al medio) o dirección MAC de la LAN. Un código MAC es algo así como un número de teléfono: cualquier máquina de la red puede comunicarse con otra enviando un mensaje con su código MAC. Del mismo modo, los códigos MAC pueden utilizarse para controlar qué máquinas de una red pueden acceder a archivos y otros recursos compartidos. Por ejemplo, he configurado mi enlace inalámbrico a Internet para que sólo dos códigos MAC puedan acceder a él (restringiendo el acceso a las tarjetas de red integradas en mis dos ordenadores). Eso ayuda a evitar que otras personas de los edificios cercanos (o de la calle) pirateen mi conexión o la utilicen por error.

Cuanto más grande sea una red, más piezas adicionales habrá que añadir para que funcione de forma eficiente. Las señales sólo pueden viajar hasta cierto punto por los cables o por los enlaces inalámbricos, así que si quieres crear una gran red, tienes que añadir unos dispositivos llamados repetidores, que en realidad son amplificadores de señal. También puede necesitar puentes, conmutadores y routers, dispositivos que ayudan a enlazar las redes (o las partes de las redes, que se conocen como segmentos), regular el tráfico entre ellas y reenviar el tráfico de una parte de la red a otra.

Foto: Un router inalámbrico como éste, fabricado por Netgear, es el corazón de muchas PAN domésticas.

Entender las redes de ordenadores con capas

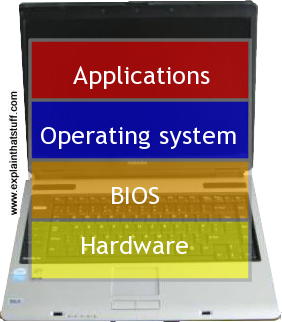

Foto: Arquitectura de los ordenadores: Podemos pensar en los ordenadores en capas, desde el hardware y la BIOS en el momento hasta el sistema operativo y las aplicaciones en la parte superior. Podemos pensar en las redes informáticas de una manera similar.

Los ordenadores son máquinas de propósito general que significan cosas diferentes para diferentes personas.Algunos de nosotros sólo queremos hacer tareas básicas como el procesamiento de textos o chatear con los amigos en Facebook y no nos podría importar menos cómo sucede bajo las cubiertas – o incluso que estamos usando un ordenador para hacerlo (si estamos usando un teléfono inteligente, probablemente ni siquiera pensamos que lo que estamos haciendo es «computación» – o que la instalación de una nueva aplicación es efectivamente la programación de computadoras). En el extremo opuesto del espectro, a algunos nos gusta modificar nuestros ordenadores para que funcionen más rápido, instalando procesadores más rápidos o más memoria, o lo que sea; para los geeks, hurgar en el interior de los ordenadores es un fin en sí mismo. Dado que los ordenadores significan cosas diferentes para cada persona, puede ayudarnos a entenderlos pensar en una pila de capas: el hardware en la parte inferior, el sistema operativo en algún lugar de la parte superior y las aplicaciones que se ejecutan en el nivel más alto. Se puede «interactuar» con un ordenador en cualquiera de estos niveles sin pensar necesariamente en ninguna de las otras capas. Sin embargo, cada capa es posible gracias a las cosas que suceden en los niveles inferiores, seas o no consciente de ello. Las cosas que suceden en los niveles superiores pueden llevarse a cabo de muchas maneras diferentes en los niveles inferiores; por ejemplo, se puede utilizar un navegador web como Firefox (una aplicación) en muchos sistemas operativos diferentes, y se pueden ejecutar varios sistemas operativos en un ordenador portátil concreto, aunque el hardware no cambie en absoluto.

Las redes informáticas son similares: todos tenemos diferentes ideas sobre ellas y nos preocupamos más o menos por lo que están haciendo y por qué. Si trabajas en una pequeña oficina con tu ordenador conectado a las máquinas de otras personas y con impresoras compartidas, probablemente lo único que te importa es que puedas enviar correos electrónicos a tus compañeros e imprimir tus cosas; no te importa cómo sucede eso en realidad. Pero si te encargas de configurar la red en primer lugar, tienes que tener en cuenta cosas como la conexión física, el tipo de cables que utilizas y su longitud, las direcciones MAC y todo tipo de detalles. Una vez más, al igual que con los ordenadores, podemos pensar en una red en términos de sus diferentes capas, y hay dos formas populares de hacerlo.

El modelo OSI

Quizás la forma más conocida es con lo que se llama el modelo OSI (Interconexión de Sistemas Abiertos), basado en un conjunto de normas acordadas internacionalmente e ideadas por un comité de expertos en informática y publicadas por primera vez en 1984. Describe una red informática como una pila de siete capas. Las capas inferiores son las más cercanas al hardware del ordenador; los niveles superiores son los más cercanos a los usuarios humanos; y cada capa hace posible las cosas que ocurren en las capas superiores:

- Física: El hardware básico de la red, incluyendo los cables y las conexiones, y cómo se conectan los dispositivos en una determinada topología de red (anillo, bus o lo que sea). La capa física no tiene nada que ver con los datos que transporta la red y, en lo que respecta a la mayoría de los usuarios humanos de una red, carece de interés y es irrelevante.

- Enlace de datos: Abarca aspectos como la forma en que se empaquetan los datos y cómo se detectan y corrigen los errores.

- Red: Esta capa se ocupa de cómo se direccionan y enrutan los datos de un dispositivo a otro.

- Transporte: Gestiona el modo en que los datos se mueven de forma eficiente y fiable de un lado a otro de la red, garantizando que todos los bits de un determinado mensaje se entreguen correctamente.

- Sesión: Controla el modo en que los distintos dispositivos de la red establecen «conversaciones» temporales (sesiones) para poder intercambiar información.

- Presentación: Esto traduce de forma efectiva los datos producidos por las aplicaciones de fácil uso en formatos aptos para el ordenador que se envían a través de la red. Por ejemplo, puede incluir cosas como la compresión (para reducir el número de bits y bytes que necesitan ser transmitidos), la encriptación (para mantener los datos seguros), o la conversión de datos entre diferentes conjuntos de caracteres (para que pueda leer emoticonos («smileys») o emojis en sus correos electrónicos).

- Aplicación: El nivel superior del modelo y el más cercano al usuario. Esto cubre cosas como los programas de correo electrónico, que utilizan la red de una manera significativa para los usuarios humanos y las cosas que están tratando de lograr.

La OSI se concibió como una forma de hacer que todo tipo de ordenadores y redes diferentes se comunicaran entre sí, lo que suponía un gran problema en las décadas de 1960, 1970 y 1980, cuando prácticamente todo el hardware informático era propietario y los equipos de un fabricante rara vez funcionaban con los de otro.

El modelo TCP/IP (DARPA)

Si nunca ha oído hablar del modelo OSI, es muy probable que se deba a que una forma diferente de conectar los ordenadores del mundo triunfó sobre él, dando lugar a la increíble red informática que está utilizando ahora mismo: Internet. Internet se basa en un sistema de red de dos partes llamado TCP/IP en el que los ordenadores se conectan a través de redes (utilizando lo que se llama TCP, Protocolo de Control de Transmisión) para intercambiar información en paquetes (utilizando el Protocolo de Internet, IP). Podemos entender TCP/IP utilizando cuatro capas ligeramente más sencillas, a veces conocidas como el modelo TCP/IP (o el modelo DARPA, por la Agencia de Proyectos de Investigación Avanzada de Defensa del gobierno de EE.UU. que patrocinó su desarrollo):

- Acceso a la red (a veces llamada capa de interfaz de red): Representa el hardware básico de la red y se corresponde con las capas física y de enlace de datos del modelo OSI. Su conexión Ethernet o Wi-Fi a Internet es un ejemplo.

- Internet (a veces llamada capa de Red): Así es como se envían los datos a través de la red y equivale a la capa de Red en el modelo OSI. La conmutación de paquetes IP (Protocolo de Internet) -que entrega paquetes de datos reales a su ordenador desde Internet- funciona en este nivel.

- Transporte: Corresponde a la capa de Transporte en el modelo OSI. TCP (Protocolo de Control de Transmisión) trabaja en este nivel, administrando la entrega de datos sin entregarlos realmente. TCP convierte los datos transmitidos en paquetes (y los devuelve cuando se reciben) y se asegura de que esos paquetes se entreguen de forma fiable y se vuelvan a montar en el mismo orden en el que se enviaron.

- Aplicación: Equivalente a las capas de Sesión, Presentación y Aplicación en el modelo OSI. Los protocolos de Internet más conocidos, como HTTP (la «conversación» encubierta entre los navegadores web y los servidores web), FTP (una forma de descargar datos de los servidores y cargarlos en la dirección opuesta) y SMTP (la forma en que su programa de correo electrónico envía los correos a través de un servidor de su ISP), funcionan en este nivel.

Trabajo: El modelo TCP/IP es fácil de entender. En este ejemplo, suponga que está enviando un correo electrónico a alguien a través de Internet. Sus dos dispositivos están, en efecto, conectados por un largo «cable» que corre entre sus tarjetas de red. Eso es lo que representa la capa verde de acceso a la red en la parte inferior. Tu correo electrónico se transmite en forma de paquetes (cuadrados naranjas) utilizando el Protocolo de Internet (IP), ilustrado por la capa naranja de Internet. El Protocolo de Control de Transmisión (TCP) supervisa este proceso en la capa azul de Transporte; y, en efecto, TCP e IP trabajan juntos. En la parte superior, en la capa de Aplicación, usted está sentado en su ordenador utilizando un programa de correo electrónico (una aplicación) que utiliza todas las capas inferiores.

Mientras que el modelo OSI es un concepto bastante abstracto y académico, que rara vez se encuentra fuera de los libros y artículos sobre redes informáticas, el modelo TCP/IP es una propuesta más simple, más fácil de entender y más práctica: es la base de Internet y la propia tecnología que está utilizando para leer estas palabras ahora.

Como hemos visto anteriormente, los niveles superiores de los modelos informáticos básicos son independientes de los niveles inferiores: puedes ejecutar tu navegador Firefox en diferentes sistemas operativos Windows o Linux, por ejemplo. Lo mismo ocurre con los modelos de red. Así, puedes ejecutar muchas aplicaciones utilizando la conmutación de paquetes de Internet, desde la World Wide Web y el correo electrónico hasta Skype (VoIP) y la televisión por Internet. Y puedes conectar tu ordenador a la red mediante WiFi o banda ancha por cable o marcación a través de una línea telefónica (diferentes formas de acceso a la red). En otras palabras, los niveles superiores del modelo hacen el mismo trabajo aunque los niveles inferiores funcionen de forma diferente.

Redes sobre la marcha

Al igual que las autopistas o las líneas de ferrocarril que conectan pueblos y ciudades, las redes informáticas suelen ser cosas muy elaboradas y bien planificadas. En la época en que los ordenadores eran grandes cajas estáticas que nunca se movían de los centros de datos y los ordenadores de sobremesa, las redes informáticas también solían ser cosas bastante estáticas; a menudo no cambiaban mucho de una semana, un mes o un año a otro. Internet, por ejemplo, se basa en un conjunto de conexiones bien definidas llamadas «red troncal de Internet», que incluye vastos cables submarinos que, obviamente, tienen que permanecer en su sitio durante años. Eso es una red informática en un extremo.

Sin embargo, cada vez más estamos cambiando a dispositivos móviles que necesitan improvisar redes mientras se mueven por el mundo. La red Wi-Fi (Ethernet inalámbrica) es un ejemplo de cómo los teléfonos inteligentes, las tabletas y otros ordenadores móviles pueden entrar y salir de las redes fijas (basadas en «puntos de acceso») de una manera muy ad hoc. El Bluetooth es aún más improvisado: los dispositivos cercanos se detectan entre sí, se conectan (cuando se les da permiso) y forman una red informática (generalmente) de corta duración, antes de seguir sus caminos por separado. ¿Cómo se descubren unos a otros los dispositivos móviles? ¿Cómo sabe un dispositivo (como un router Wi-Fi) cuando otro se une o abandona la red de forma abrupta? ¿Cómo puede mantener el rendimiento de la red cuando muchas personas intentan unirse al mismo tiempo? ¿Y si todos los dispositivos de la red utilizan versiones ligeramente diferentes de Wi-Fi o Bluetooth? Si la comunicación es totalmente inalámbrica, ¿cómo se puede asegurar adecuadamente? Discutimos este tipo de cuestiones con más detalle en nuestros artículos principales sobreWi-Fi y Bluetooth.