Inleiding

Het Remote Authentication Dial-In User Service (RADIUS) protocol is ontwikkeld door Livingston Enterprises, Inc., als een access server authentication en accounting protocol. De RADIUS specificatie RFC 2865 ![]() vervangt RFC 2138. De RADIUS accounting standaard RFC 2866

vervangt RFC 2138. De RADIUS accounting standaard RFC 2866 ![]() vervangt RFC 2139.

vervangt RFC 2139.

Vereisten

Vereisten

Er zijn geen specifieke vereisten voor dit document.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardwareversies.

Conventies

Voor meer informatie over documentconventies, zie de Cisco Technical Tips Conventions.

Achtergrondinformatie

Communicatie tussen een Network Access Server (NAS) en een RADIUS-server is gebaseerd op het User Datagram Protocol (UDP). In het algemeen wordt het RADIUS-protocol beschouwd als een verbindingsloze dienst. Kwesties in verband met serverbeschikbaarheid, hertransmissie en time-outs worden afgehandeld door de voor RADIUS geschikte apparaten en niet door het transmissieprotocol.

RADIUS is een client/server-protocol. De RADIUS client is meestal een NAS en de RADIUS server is meestal een daemon proces dat draait op een UNIX of Windows NT machine. De client geeft gebruikersinformatie door aan aangewezen RADIUS-servers en reageert op het antwoord dat wordt teruggestuurd. RADIUS-servers ontvangen verbindingsverzoeken van gebruikers, authenticeren de gebruiker en sturen vervolgens de configuratie-informatie terug die de client nodig heeft om diensten aan de gebruiker te leveren. Een RADIUS-server kan fungeren als een proxy client naar andere RADIUS-servers of andere soorten authenticatieservers.

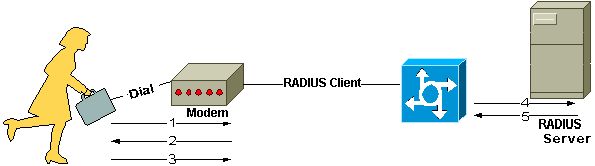

Deze figuur toont de interactie tussen een inbellende gebruiker en de RADIUS-client en -server.

-

Gebruiker initieert PPP-authenticatie naar de NAS.

-

Gebruiker antwoordt.

- RADIUS-server antwoordt met Accept, Reject, of Challenge.

- De RADIUS-client handelt op diensten en dienstenparameters gebundeld met Accept of Reject.

NAS vraagt om gebruikersnaam en wachtwoord (als Password Authentication Protocol ) of om uitdaging (als Challenge Handshake Authentication Protocol ).

RADIUS client zendt gebruikersnaam en versleuteld wachtwoord naar de RADIUS server.

Authenticatie en autorisatie

De RADIUS-server kan een verscheidenheid aan methoden ondersteunen om een gebruiker te authenticeren. Als hij de gebruikersnaam en het oorspronkelijke wachtwoord van de gebruiker krijgt, kan hij PPP, PAP of CHAP, UNIX-login, en andere authenticatiemechanismen ondersteunen.

Typisch bestaat een gebruikers login uit een query (Access-Request) van de NAS naar de RADIUS server en een corresponderend antwoord (Access-Accept of Access-Reject) van de server. Het Access-Request pakket bevat de gebruikersnaam, gecodeerd wachtwoord, NAS IP adres, en poort. De vroege implementatie van RADIUS werd gedaan met gebruik van UDP poort nummer 1645, wat conflicteert met de “datametrics” service. Vanwege dit conflict heeft RFC 2865 officieel poortnummer 1812 toegewezen voor RADIUS. De meeste Cisco-apparaten en -toepassingen bieden ondersteuning voor beide sets poortnummers. Het formaat van het verzoek geeft ook informatie over het soort sessie dat de gebruiker wil starten. Bijvoorbeeld, als het verzoek wordt gepresenteerd in character mode, is de gevolgtrekking “Service-Type = Exec-User,” maar als het verzoek wordt gepresenteerd in PPP packet mode, is de gevolgtrekking “Service Type = Framed User” en “Framed Type = PPP.”

Wanneer de RADIUS server het Access-Request ontvangt van de NAS, doorzoekt het een database voor de vermelde gebruikersnaam. Als de gebruikersnaam niet bestaat in de database, wordt of een standaard profiel geladen of de RADIUS-server stuurt onmiddellijk een Access-Reject bericht. Dit Access-Reject-bericht kan vergezeld gaan van een tekstbericht waarin de reden van de weigering wordt aangegeven.

In RADIUS zijn authenticatie en autorisatie aan elkaar gekoppeld. Als de gebruikersnaam wordt gevonden en het wachtwoord klopt, stuurt de RADIUS-server een Access-Accept-antwoord terug, inclusief een lijst attribuut-waardeparen die de parameters beschrijven die voor deze sessie moeten worden gebruikt. Typische parameters zijn onder andere service type (shell of framed), protocol type, IP adres om de gebruiker toe te wijzen (statisch of dynamisch), toegangslijst om toe te passen, of een statische route om te installeren in de NAS routing tabel. De configuratie-informatie in de RADIUS-server bepaalt wat zal worden geïnstalleerd op de NAS. De onderstaande figuur illustreert de RADIUS-verificatie- en machtigingsvolgorde.

Boekhouding

De boekhoudfuncties van het RADIUS-protocol kunnen onafhankelijk van de RADIUS-verificatie of -machtiging worden gebruikt. De RADIUS accounting functies maken het mogelijk gegevens te verzenden aan het begin en aan het einde van sessies, die de hoeveelheid middelen aangeven (zoals tijd, pakketten, bytes, enzovoort) die tijdens de sessie zijn gebruikt. Een Internet service provider (ISP) kan RADIUS-toegangscontrole en accounting software gebruiken om aan speciale beveiligings- en factureringsbehoeften te voldoen. De accountingpoort voor RADIUS is voor de meeste Cisco-apparaten 1646, maar kan ook 1813 zijn (vanwege de wijziging in poorten zoals gespecificeerd in RFC 2139 ![]() ).

).

Transacties tussen de client en de RADIUS-server worden geauthenticeerd door het gebruik van een gedeeld geheim, dat nooit over het netwerk wordt verzonden. Bovendien worden gebruikerswachtwoorden versleuteld verzonden tussen de client en de RADIUS-server om te voorkomen dat iemand die op een onveilig netwerk rondneust het wachtwoord van een gebruiker kan achterhalen.