Introdução

O protocolo Remote Authentication Dial-In User Service (RADIUS) foi desenvolvido pela Livingston Enterprises, Inc., como um protocolo de autenticação de servidor de acesso e contabilidade. A especificação RADIUS RFC 2865 ![]() obsoleto RFC 2138. A norma de contabilidade RADIUS RFC 2866

obsoleto RFC 2138. A norma de contabilidade RADIUS RFC 2866 ![]() obsoleto RFC 2139.

obsoleto RFC 2139.

Pré-requisitos

Requisitos

Não há pré-requisitos específicos para este documento.

Componentes utilizados

Este documento não está restrito a versões específicas de software e hardware.

Convenções

Para mais informações sobre convenções de documentos, ver as Convenções de Dicas Técnicas da Cisco.

Informação de base

Comunicação entre um servidor de acesso à rede (NAS) e um servidor RADIUS é baseada no Protocolo de Datagramas de Utilizador (UDP). Geralmente, o protocolo RADIUS é considerado um serviço sem ligação. Questões relacionadas com a disponibilidade do servidor, retransmissão, e timeouts são tratadas pelos dispositivos habilitados pelo RADIUS e não pelo protocolo de transmissão.

RADIUS é um protocolo cliente/servidor. O cliente RADIUS é tipicamente um NAS e o servidor RADIUS é normalmente um processo daemon a correr numa máquina UNIX ou Windows NT. O cliente passa a informação do utilizador a servidores RADIUS designados e actua sobre a resposta que é devolvida. Os servidores RADIUS recebem pedidos de ligação do utilizador, autenticam o utilizador, e depois devolvem a informação de configuração necessária para que o cliente preste o serviço ao utilizador. Um servidor RADIUS pode actuar como cliente proxy para outros servidores RADIUS ou outros tipos de servidores de autenticação.

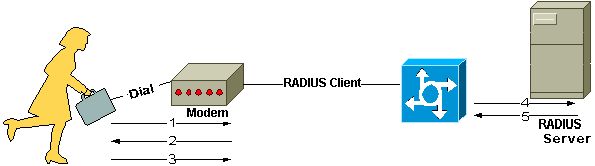

Esta figura mostra a interacção entre um utilizador dial-in e o cliente e servidor RADIUS.

-

Usuário inicia autenticação PPP para o NAS.

-

p>NAS solicita nome de utilizador e senha (se Protocolo de Autenticação de Senha ) ou contesta (se Protocolo de Autenticação de Aperto de Mão ).

-

Respostas do utilizador.

-

clienteRADIUS envia nome de utilizador e palavra-passe encriptada para o servidor RADIUS.

-

servidor RADIUS responde com Accept, Reject, or Challenge.

-

O cliente RADIUS actua sobre serviços e parâmetros de serviços agrupados com Accept or Reject.

Autenticação e Autorização

O servidor RADIUS pode suportar uma variedade de métodos para autenticar um utilizador. Quando é fornecido com o nome de utilizador e senha original dada pelo utilizador, pode suportar PPP, PAP ou CHAP, login UNIX, e outros mecanismos de autenticação.

Tipicamente, o login de um utilizador consiste numa consulta (Access-Request) do NAS ao servidor RADIUS e uma resposta correspondente (Access-Accept ou Access-Reject) do servidor. O pacote Access-Request contém o nome de utilizador, palavra-passe encriptada, endereço IP do NAS, e porta. A implementação antecipada do RADIUS foi feita utilizando a porta UDP número 1645, que entra em conflito com o serviço “datametrics”. Devido a este conflito, o RFC 2865 atribuiu oficialmente o número de porta 1812 ao RADIUS. A maioria dos dispositivos e aplicações Cisco oferecem suporte para qualquer um dos conjuntos de números de porta. O formato do pedido também fornece informação sobre o tipo de sessão que o utilizador deseja iniciar. Por exemplo, se o pedido for apresentado em modo de caracteres, a inferência é “Service-Type = Exec-User”, mas se o pedido for apresentado em modo de pacote PPP, a inferência é “Service Type = Framed User” e “Framed Type = PPP”

Quando o servidor RADIUS recebe o pedido de acesso do NAS, procura numa base de dados o nome de utilizador listado. Se o nome de utilizador não existir na base de dados, ou é carregado um perfil padrão ou o servidor RADIUS envia imediatamente uma mensagem de Rejeição de Acesso. Esta mensagem de Recusa de Acesso pode ser acompanhada por uma mensagem de texto indicando o motivo da recusa.

No RADIUS, a autenticação e autorização são acopladas. Se o nome de utilizador for encontrado e a palavra-chave estiver correcta, o servidor RADIUS devolve uma resposta Access-Accept, incluindo uma lista de pares de valores de atributos que descrevem os parâmetros a serem utilizados para esta sessão. Os parâmetros típicos incluem tipo de serviço (shell ou enquadrado), tipo de protocolo, endereço IP para atribuir ao utilizador (estático ou dinâmico), lista de acesso a aplicar, ou uma rota estática a instalar na tabela de encaminhamento do NAS. A informação de configuração no servidor RADIUS define o que será instalado no NAS. A figura abaixo ilustra a sequência de autenticação e autorização do RADIUS.

Contabilidade

As características contabilísticas do protocolo RADIUS podem ser usadas independentemente da autenticação ou autorização RADIUS. As funções de contabilidade RADIUS permitem o envio de dados no início e no fim das sessões, indicando a quantidade de recursos (tais como tempo, pacotes, bytes, etc.) utilizados durante a sessão. Um fornecedor de serviços Internet (ISP) pode utilizar o software de controlo de acesso e contabilidade RADIUS para satisfazer necessidades especiais de segurança e facturação. A porta de contabilização do RADIUS para a maioria dos dispositivos Cisco é 1646, mas também pode ser 1813 (devido à mudança nas portas como especificado no RFC 2139 ![]() ).

).

Transações entre o cliente e o servidor RADIUS são autenticadas através da utilização de um segredo partilhado, que nunca é enviado através da rede. Além disso, as senhas dos utilizadores são enviadas encriptadas entre o cliente e o servidor RADIUS para eliminar a possibilidade de alguém bisbilhotar numa rede insegura poder determinar a senha de um utilizador.