Règles

Artwork : Les trois topologies de réseaux informatiques les plus connues : ligne (chaîne/bus), anneau et étoile.

Les ordinateurs sont tout ce qu’il y a de plus logique – et la logique consiste à suivre des règles. Les réseaux informatiques sont un peu comme l’armée : tout ce qui se trouve dans un réseau doit être organisé avec une précision quasi militaire et doit se comporter selon des règles très clairement définies. Dans un réseau local, par exemple, on ne peut pas relier les choses entre elles n’importe comment : tous les nœuds (ordinateurs et autres appareils) du réseau doivent être connectés selon un schéma ordonné appelé topologie du réseau. Vous pouvez connecter les nœuds en une ligne simple (également appelée marguerite ou bus), chacun étant connecté au suivant. Vous pouvez les connecter en étoile, les différentes machines partant d’un contrôleur central appelé serveur réseau, ou les relier en boucle (généralement appelée anneau). Tous les appareils d’un réseau doivent également suivre des règles clairement définies (appelées protocoles) lorsqu’ils communiquent afin de s’assurer qu’ils se comprennent les uns les autres – par exemple, pour qu’ils n’essaient pas tous d’envoyer des messages exactement au même moment, ce qui entraîne une confusion.

Permissions et sécurité

Parce qu’une machine se trouve sur un réseau, il ne s’ensuit pas automatiquement que toutes les autres machines et tous les autres appareils y ont accès (ou peuvent y avoir accès). L’Internet est un exemple évident. Si vous êtes en ligne, vous avez accès à des milliards de pages Web, qui sont simplement des fichiers stockés sur d’autres machines (serveurs) réparties sur le réseau. Mais vous ne pouvez pas accéder à chaque fichier de chaque ordinateur connecté à Internet : vous ne pouvez pas lire mes fichiers personnels et je ne peux pas lire les vôtres, à moins que nous ne choisissions spécifiquement que cela se produise.

Les autorisations et la sécurité sont au cœur de l’idée de mise en réseau : vous ne pouvez accéder à des fichiers et partager des ressources que si quelqu’un vous en donne l’autorisation.La plupart des ordinateurs personnels qui se connectent à Internet autorisent les connexions sortantes (vous pouvez donc, théoriquement, vous relier à n’importe quel autre ordinateur),mais bloquent la plupart des connexions entrantes ou les interdisent complètement.Les serveurs (les machines sur Internet qui détiennent et servent des pages Web et d’autres fichiers) appliquent une politique plus souple en matière de connexions entrantes. Vous avez probablement entendu parler du piratage, qui, au sens propre du terme, consiste à obtenir un accès non autorisé à un réseau informatique en piratant des mots de passe ou en déjouant d’autres contrôles de sécurité. Pour rendre un réseau plus sûr, vous pouvez ajouter un pare-feu (soit un dispositif physique, soit un logiciel fonctionnant sur votre machine, soit les deux) à l’endroit où votre réseau se raccorde à un autre réseau ou à Internet, afin de surveiller et d’interdire toute tentative d’accès entrant non autorisé.

Qu’est-ce qui fait un réseau ?

Pour faire un réseau, il faut des nœuds et des connexions (parfois appelées liens) entre eux.Relier les nœuds signifie établir une sorte de connexion temporaire ou permanente entre eux. Depuis une dizaine d’années, les connexions sans fil sont devenues l’un des moyens les plus populaires pour ce faire, en particulier dans les foyers. Dans les bureaux, les connexions filaires restent plus courantes, notamment parce qu’elles sont généralement plus rapides et plus sûres et parce que de nombreux bureaux récents disposent déjà d’un câblage réseau.

Photo : Si votre ordinateur portable ne possède pas de carte réseau, vous pouvez simplement brancher un adaptateur PCMCIA comme celui-ci. Cet adaptateur est doté d’une carte réseau intégrée.

En dehors des ordinateurs, des périphériques et des connexions entre eux, de quoi d’autre avez-vous besoin ? Chaque nœud d’un réseau a besoin d’un circuit spécial appelé carte réseau (ou, plus formellement, carte d’interface réseau ou NIC) pour indiquer comment interagir avec le réseau. La plupart des nouveaux ordinateurs sont équipés en standard de cartes réseau. Si vous possédez un ordinateur plus ancien ou un portable, vous devrez peut-être installer une carte de circuit imprimé séparée (ou, dans le cas d’un portable, ajouter une carte PCMCIA) pour que votre machine puisse communiquer avec un réseau.Chaque carte réseau possède son propre identifiant numérique, appelé code MAC (media access control) ou adresse MAC LAN. Un code MAC est un peu comme un numéro de téléphone : toute machine sur le réseau peut communiquer avec une autre en envoyant un message citant son code MAC. De la même manière, les codes MAC peuvent être utilisés pour contrôler quelles machines sur un réseau peuvent accéder aux fichiers et autres ressources partagées. Par exemple, j’ai configuré ma liaison sans fil avec l’internet de manière à ce que seuls deux codes MAC puissent y accéder (en limitant l’accès aux cartes réseau intégrées à mes deux ordinateurs). Cela permet d’empêcher les autres personnes des immeubles voisins (ou de la rue) de pirater ma connexion ou de l’utiliser par erreur.

Plus un réseau est grand, plus il faut ajouter de pièces supplémentaires pour qu’il fonctionne efficacement. Les signaux ne peuvent parcourir qu’une certaine distance le long des câbles ou sur les liaisons sans fil, donc, si vous voulez faire un grand réseau, vous devez ajouter des dispositifs appelés répéteurs – en fait, des amplificateurs de signaux. Vous pouvez également avoir besoin de ponts, de commutateurs et de routeurs – des appareils qui aident à relier entre eux les réseaux (ou les parties de réseaux, que l’on appelle des segments), à réguler le trafic entre eux et à transmettre le trafic d’une partie du réseau à une autre partie.

Photo : Un routeur sans fil comme celui-ci, fabriqué par Netgear, est le cœur de nombreux PAN domestiques.

Comprendre les réseaux informatiques avec des couches

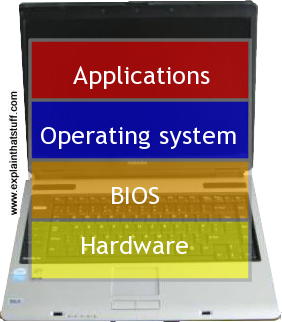

Photo : Architecture informatique : Nous pouvons penser aux ordinateurs en couches, du matériel et du BIOS au moment, au système d’exploitation et aux applications au sommet. Nous pouvons penser aux réseaux informatiques de la même manière.

Les ordinateurs sont des machines à usage général qui signifient différentes choses pour différentes personnes.Certains d’entre nous veulent simplement effectuer des tâches de base comme le traitement de texte ou discuter avec des amis sur Facebook et nous ne pourrions pas moins nous soucier de la façon dont cela se passe sous le couvert – ou même du fait que nous utilisons un ordinateur pour le faire (si nous utilisons un smartphone, nous ne pensons probablement même pas que ce que nous faisons est de l' »informatique » – ou que l’installation d’une nouvelle application est effectivement de la programmation informatique). À l’autre extrémité du spectre, certains d’entre nous aiment modifier leur ordinateur pour qu’il fonctionne plus vite, en l’équipant de processeurs plus rapides ou de plus de mémoire, ou autre chose encore ; pour les geeks, farfouiller dans les ordinateurs est une fin en soi.Quelque part entre ces deux extrêmes, il y a des personnes moyennement compétentes en matière de technologie qui utilisent les ordinateurs pour effectuer des tâches quotidiennes en comprenant raisonnablement le fonctionnement de leur machine. Comme les ordinateurs ont des significations différentes selon les personnes, il peut être utile de les comprendre en pensant à une pile de couches : le matériel en bas, le système d’exploitation quelque part au-dessus, puis les applications au niveau le plus élevé. On peut « s’engager » avec un ordinateur à n’importe lequel de ces niveaux sans nécessairement penser à l’une des autres couches. Néanmoins, chaque couche est rendue possible par des choses qui se produisent à des niveaux inférieurs, que vous en soyez conscient ou non. Les choses qui se produisent aux niveaux supérieurs pourraient être exécutées de nombreuses manières différentes aux niveaux inférieurs ; par exemple, vous pouvez utiliser un navigateur web comme Firefox (une application) sur de nombreux systèmes d’exploitation différents, et vous pouvez exécuter divers systèmes d’exploitation sur un ordinateur portable particulier, même si le matériel ne change pas du tout.

Les réseaux informatiques sont similaires : nous avons tous des idées différentes à leur sujet et nous nous soucions plus ou moins de ce qu’ils font et pourquoi. Si vous travaillez dans un petit bureau avec votre ordinateur relié aux machines d’autres personnes et à des imprimantes partagées, tout ce qui vous importe est probablement que vous puissiez envoyer des courriels à vos collègues et imprimer vos affaires ; la façon dont cela se passe réellement ne vous dérange pas. Mais si vous êtes chargé de mettre en place le réseau en premier lieu, vous devez prendre en compte des éléments tels que la manière dont il est physiquement relié, le type de câbles que vous utilisez et leur longueur, les adresses MAC et toutes sortes d’autres détails. Encore une fois, tout comme avec les ordinateurs, nous pouvons penser à un réseau en termes de ses différentes couches – et il existe deux façons populaires de le faire.

Le modèle OSI

La façon la plus connue est peut-être avec ce qu’on appelle le modèle OSI (Open Systems Interconnect), basé sur un ensemble de normes internationalement acceptées, conçu par un comité d’experts en informatique et publié pour la première fois en 1984. Ce modèle décrit un réseau informatique comme un empilement de sept couches. Les couches inférieures sont les plus proches du matériel informatique ; les niveaux supérieurs sont plus proches des utilisateurs humains ; et chaque couche rend possible les choses qui se produisent dans les couches supérieures:

- Physique : Le matériel de base du réseau, y compris les câbles et les connexions, et la façon dont les appareils sont branchés dans une certaine topologie de réseau (anneau, bus, ou autre). La couche physique n’est en aucun cas concernée par les données que le réseau transporte et, dans la mesure où la plupart des utilisateurs humains d’un réseau sont concernés, elle est inintéressante et non pertinente.

- La liaison de données : Cela couvre des choses comme la façon dont les données sont emballées et comment les erreurs sont détectées et corrigées.

- Réseau : Cette couche s’occupe de la façon dont les données sont adressées et acheminées d’un dispositif à un autre.

- Transport : Cela gère la façon dont les données sont déplacées de manière efficace et fiable d’avant en arrière sur le réseau, en veillant à ce que tous les bits d’un message donné soient correctement délivrés.

- Session : Cela contrôle la façon dont les différents périphériques sur le réseau établissent des « conversations » temporaires (sessions) afin qu’ils puissent échanger des informations.

- Présentation : Cela traduit efficacement les données produites par des applications conviviales dans des formats conviviaux pour l’ordinateur qui sont envoyés sur le réseau. Par exemple, cela peut inclure des choses comme la compression (pour réduire le nombre de bits et d’octets qui doivent être transmis), le cryptage (pour garder les données sécurisées) ou la conversion des données entre différents jeux de caractères (pour que vous puissiez lire les émoticônes (« smileys ») ou les emojis dans vos courriels).

- Application : Le niveau supérieur du modèle et celui qui est le plus proche de l’utilisateur. Cela couvre des choses comme les programmes de messagerie, qui utilisent le réseau d’une manière qui est significative pour les utilisateurs humains et les choses qu’ils essaient d’accomplir.

L’OSI a été conçu comme un moyen de faire parler toutes sortes d’ordinateurs et de réseaux différents les uns avec les autres, ce qui était un problème majeur dans les années 1960, 1970 et 1980, lorsque pratiquement tout le matériel informatique était propriétaire et que les équipements d’un fabricant fonctionnaient rarement avec ceux des autres.

Le modèle TCP/IP (DARPA)

Si vous n’avez jamais entendu parler du modèle OSI, c’est très probablement parce qu’une autre façon de relier les ordinateurs du monde entier a triomphé de ce modèle, donnant naissance à l’incroyable réseau informatique que vous utilisez en ce moment même : Internet. L’Internet repose sur un système de mise en réseau en deux parties appelé TCP/IP, dans lequel les ordinateurs se connectent sur des réseaux (à l’aide de ce que l’on appelle le TCP, Transmission Control Protocol) pour échanger des informations par paquets (à l’aide du protocole Internet, IP). Nous pouvons comprendre le TCP/IP à l’aide de quatre couches légèrement plus simples, parfois appelées modèle TCP/IP (ou modèle DARPA, pour la Defense Advanced Research Projects Agency du gouvernement américain qui a parrainé son développement) :

- Accès au réseau (parfois appelé couche d’interface réseau) : Elle représente le matériel de base du réseau et correspond aux couches physique et liaison de données du modèle OSI. Votre connexion Ethernet ou Wi-Fi à Internet en est un exemple.

- Internet (parfois appelée couche Réseau) : C’est la façon dont les données sont envoyées sur le réseau et c’est l’équivalent de la couche Réseau du modèle OSI. La commutation de paquets IP (Internet Protocol) – qui fournit des paquets de données réels à votre ordinateur depuis Internet – fonctionne à ce niveau.

- Transport : Cela correspond à la couche Transport dans le modèle OSI. TCP (Transmission Control Protocol) fonctionne à ce niveau, administrant la livraison des données sans les livrer réellement. TCP convertit les données transmises en paquets (et inversement lorsqu’elles sont reçues) et s’assure que ces paquets sont livrés de manière fiable et réassemblés dans le même ordre que celui dans lequel ils ont été envoyés.

- Application : Équivalent des couches session, présentation et application du modèle OSI. Les protocoles Internet bien connus tels que HTTP (la « conversation » sous le manteau entre les navigateurs Web et les serveurs Web), FTP (une façon de télécharger des données à partir de serveurs et de les télécharger dans la direction opposée) et SMTP (la façon dont votre programme de courrier électronique envoie des courriers par le biais d’un serveur chez votre FAI) fonctionnent tous à ce niveau.

Artwork : Le modèle TCP/IP est facile à comprendre. Dans cet exemple, supposons que vous envoyez un courriel à quelqu’un par Internet. Vos deux appareils sont, en fait, reliés par un long « câble » qui passe entre leurs cartes réseau. C’est ce que représente la couche verte d’accès au réseau, en bas. Votre courrier électronique est transmis sous forme de paquets (carrés orange) à l’aide du protocole Internet (IP), illustré par la couche Internet orange. Le protocole de contrôle de transmission (TCP) supervise ce processus dans la couche bleue Transport ; en fait, TCP et IP travaillent ensemble. Au sommet, dans la couche Application, vous êtes assis devant votre ordinateur et utilisez un programme de messagerie (une application) qui utilise toutes les couches inférieures.

Alors que le modèle OSI est un concept assez abstrait et académique, rarement rencontré en dehors des livres et des articles sur les réseaux informatiques, le modèle TCP/IP est une proposition plus simple, plus facile à comprendre et plus pratique : c’est le socle d’Internet – et la technologie même que vous utilisez pour lire ces mots maintenant.

Comme nous l’avons vu plus haut, les niveaux supérieurs des modèles informatiques de base sont indépendants des niveaux inférieurs : vous pouvez faire fonctionner votre navigateur Firefox sur différents systèmes d’exploitation Windows ou Linux, par exemple. Il en va de même pour les modèles de mise en réseau. Ainsi, vous pouvez exécuter de nombreuses applications à l’aide de la commutation de paquets Internet, du World Wide Web et du courrier électronique à Skype (VoIP) et à la télévision par Internet. Et vous pouvez connecter votre ordinateur au réseau en utilisant le WiFi, le haut débit câblé ou la connexion par ligne téléphonique (différentes formes d’accès au réseau). En d’autres termes, les niveaux supérieurs du modèle effectuent les mêmes tâches même si les niveaux inférieurs travaillent différemment.

Des réseaux à la volée

Comme les autoroutes ou les lignes de chemin de fer qui relient les villes, les réseaux informatiques sont souvent des choses très élaborées et bien planifiées. À l’époque où les ordinateurs étaient de grosses boîtes statiques qui ne bougeaient jamais des centres de données et des ordinateurs de bureau, les réseaux informatiques avaient également tendance à être des choses assez statiques ; souvent, ils ne changeaient pas beaucoup d’une semaine, d’un mois ou d’une année à l’autre. L’Internet, par exemple, est basé sur un ensemble de connexions bien définies, appelé la dorsale Internet, comprenant de nombreux câbles sous-marins qui doivent évidemment rester en place pendant des années. C’est le réseau informatique à un extrême.

De plus en plus, cependant, nous passons à des appareils mobiles qui doivent improviser des réseaux au fur et à mesure de leurs déplacements dans le monde. Le Wi-Fi (Ethernet sans fil) est un exemple de la manière dont les smartphones, les tablettes et autres ordinateurs mobiles peuvent rejoindre et quitter des réseaux fixes (basés autour de « hotspots », ou points d’accès) de manière très ad hoc. La technologie Bluetooth est encore plus improvisée : les appareils situés à proximité se détectent mutuellement, se connectent (lorsque vous leur en donnez l’autorisation) et forment un réseau informatique (généralement) de courte durée, avant de repartir chacun de leur côté.Les technologies ad hoc de ce type reposent toujours sur les concepts classiques des réseaux informatiques, mais elles posent également toute une série de nouveaux problèmes. Comment les appareils mobiles se découvrent-ils les uns les autres ? Comment un appareil (tel qu’un routeur Wi-Fi) sait-il qu’un autre rejoint ou quitte brusquement le réseau ? Comment peut-il maintenir les performances du réseau lorsque de nombreuses personnes tentent de le rejoindre en même temps ? Que se passe-t-il si tous les appareils du réseau utilisent des versions légèrement différentes de Wi-Fi ou de Bluetooth ; pourront-ils encore se connecter ? Si la communication est entièrement sans fil, comment peut-elle être correctement sécurisée ? Nous abordons ce genre de questions plus en détail dans nos articles principaux sur leWi-Fi et le Bluetooth.