Einführung

Das RADIUS-Protokoll (Remote Authentication Dial-In User Service) wurde von Livingston Enterprises, Inc. als Authentifizierungs- und Abrechnungsprotokoll für Access Server entwickelt. Die RADIUS-Spezifikation RFC 2865 ![]() macht RFC 2138 überflüssig. Der RADIUS-Accounting-Standard RFC 2866

macht RFC 2138 überflüssig. Der RADIUS-Accounting-Standard RFC 2866 ![]() ersetzt RFC 2139.

ersetzt RFC 2139.

Voraussetzungen

Voraussetzungen

Es gibt keine spezifischen Voraussetzungen für dieses Dokument.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie in den Cisco Technical Tips Conventions.

Hintergrundinformationen

Die Kommunikation zwischen einem Network Access Server (NAS) und einem RADIUS-Server basiert auf dem User Datagram Protocol (UDP). Generell gilt das RADIUS-Protokoll als verbindungsloser Dienst. Probleme im Zusammenhang mit der Serververfügbarkeit, erneuter Übertragung und Zeitüberschreitungen werden von den RADIUS-fähigen Geräten und nicht vom Übertragungsprotokoll behandelt.

RADIUS ist ein Client/Server-Protokoll. Der RADIUS-Client ist in der Regel ein NAS und der RADIUS-Server ist in der Regel ein Daemon-Prozess, der auf einem UNIX- oder Windows NT-Rechner läuft. Der Client übergibt Benutzerinformationen an bestimmte RADIUS-Server und reagiert auf die zurückgegebene Antwort. RADIUS-Server empfangen Verbindungsanfragen von Benutzern, authentifizieren den Benutzer und geben dann die Konfigurationsinformationen zurück, die der Client benötigt, um dem Benutzer einen Dienst bereitzustellen. Ein RADIUS-Server kann als Proxy-Client für andere RADIUS-Server oder andere Arten von Authentifizierungsservern fungieren.

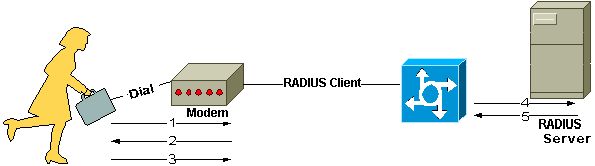

Diese Abbildung zeigt die Interaktion zwischen einem Einwahlbenutzer und dem RADIUS-Client und -Server.

-

Der Benutzer initiiert die PPP-Authentifizierung gegenüber dem NAS.

-

Das NAS fordert zur Eingabe von Benutzernamen und Passwort (bei Password Authentication Protocol ) oder Challenge (bei Challenge Handshake Authentication Protocol ) auf.

- Benutzer antwortet.

- RADIUS-Client sendet Benutzernamen und verschlüsseltes Passwort an den RADIUS-Server.

-

Der RADIUS-Server antwortet mit Annehmen, Ablehnen oder Herausfordern.

-

Der RADIUS-Client reagiert auf die mit Annehmen oder Ablehnen gebündelten Dienste und Dienstparameter.

Authentifizierung und Autorisierung

Der RADIUS-Server kann eine Vielzahl von Methoden zur Authentifizierung eines Benutzers unterstützen. Wenn er den Benutzernamen und das ursprüngliche Passwort des Benutzers erhält, kann er PPP, PAP oder CHAP, UNIX-Login und andere Authentifizierungsmechanismen unterstützen.

Typischerweise besteht eine Benutzeranmeldung aus einer Anfrage (Access-Request) des NAS an den RADIUS-Server und einer entsprechenden Antwort (Access-Accept oder Access-Reject) des Servers. Das Access-Request-Paket enthält den Benutzernamen, das verschlüsselte Passwort, die IP-Adresse des NAS und den Port. Bei der frühen Einführung von RADIUS wurde die UDP-Portnummer 1645 verwendet, die mit dem „Datametrics“-Dienst in Konflikt steht. Aufgrund dieses Konflikts wurde in RFC 2865 offiziell die Portnummer 1812 für RADIUS zugewiesen. Die meisten Cisco-Geräte und -Anwendungen bieten Unterstützung für beide Portnummern. Das Format der Anfrage liefert auch Informationen über die Art der Sitzung, die der Benutzer initiieren möchte. Wenn die Anfrage beispielsweise im Zeichenmodus gestellt wird, lautet die Schlussfolgerung „Service-Type = Exec-User“, aber wenn die Anfrage im PPP-Paketmodus gestellt wird, lautet die Schlussfolgerung „Service Type = Framed User“ und „Framed Type = PPP.“

Wenn der RADIUS-Server die Zugriffsanfrage vom NAS empfängt, durchsucht er eine Datenbank nach dem aufgeführten Benutzernamen. Existiert der Benutzername nicht in der Datenbank, wird entweder ein Standardprofil geladen oder der RADIUS-Server sendet sofort eine Access-Reject-Nachricht. Diese Access-Reject-Nachricht kann von einer Textnachricht begleitet werden, die den Grund für die Ablehnung angibt.

In RADIUS sind Authentifizierung und Autorisierung miteinander gekoppelt. Wenn der Benutzername gefunden wird und das Passwort korrekt ist, gibt der RADIUS-Server eine Access-Accept-Antwort zurück, die eine Liste von Attribut-Wert-Paaren enthält, die die für diese Sitzung zu verwendenden Parameter beschreiben. Typische Parameter sind der Diensttyp (Shell oder Framed), der Protokolltyp, die dem Benutzer zuzuweisende IP-Adresse (statisch oder dynamisch), die anzuwendende Zugriffsliste oder eine statische Route, die in der NAS-Routing-Tabelle installiert werden soll. Die Konfigurationsinformationen im RADIUS-Server legen fest, was auf dem NAS installiert werden soll. Die folgende Abbildung zeigt den Ablauf der RADIUS-Authentifizierung und -Autorisierung.

Accounting

Die Accounting-Funktionen des RADIUS-Protokolls können unabhängig von der RADIUS-Authentifizierung oder -Autorisierung verwendet werden. Die RADIUS-Accounting-Funktionen ermöglichen es, zu Beginn und am Ende von Sitzungen Daten zu senden, die die Menge der während der Sitzung verwendeten Ressourcen (wie Zeit, Pakete, Bytes usw.) angeben. Ein Internet-Service-Provider (ISP) könnte RADIUS-Zugangskontroll- und -Accounting-Software verwenden, um spezielle Sicherheits- und Abrechnungsanforderungen zu erfüllen. Der Accounting-Port für RADIUS ist bei den meisten Cisco-Geräten 1646, kann aber auch 1813 sein (wegen der Änderung der Ports gemäß RFC 2139 ![]() ).

).

Transaktionen zwischen dem Client und dem RADIUS-Server werden durch die Verwendung eines gemeinsamen Geheimnisses authentifiziert, das niemals über das Netzwerk gesendet wird. Außerdem werden Benutzerpasswörter verschlüsselt zwischen dem Client und dem RADIUS-Server gesendet, um die Möglichkeit auszuschließen, dass jemand, der in einem unsicheren Netzwerk schnüffelt, das Passwort eines Benutzers ermitteln könnte.