Introducción

El protocolo RADIUS (Remote Authentication Dial-In User Service) fue desarrollado por Livingston Enterprises, Inc. como un protocolo de autenticación y contabilidad de servidores de acceso. La especificación RADIUS RFC 2865 ![]() obvia el RFC 2138. El estándar de contabilidad RADIUS RFC 2866

obvia el RFC 2138. El estándar de contabilidad RADIUS RFC 2866 ![]() obsoleta el RFC 2139.

obsoleta el RFC 2139.

Requisitos previos

Requisitos

No hay requisitos previos específicos para este documento.

Componentes utilizados

Este documento no está restringido a versiones específicas de software y hardware.

Convenciones

Para obtener más información sobre las convenciones de los documentos, consulte las convenciones de los consejos técnicos de Cisco.

Información de fondo

La comunicación entre un servidor de acceso a la red (NAS) y un servidor RADIUS se basa en el protocolo de datagramas de usuario (UDP). En general, el protocolo RADIUS se considera un servicio sin conexión. Los problemas relacionados con la disponibilidad del servidor, la retransmisión y los tiempos de espera son gestionados por los dispositivos habilitados para RADIUS en lugar del protocolo de transmisión.

RADIUS es un protocolo cliente/servidor. El cliente RADIUS suele ser un NAS y el servidor RADIUS suele ser un proceso demonio que se ejecuta en una máquina UNIX o Windows NT. El cliente pasa la información del usuario a los servidores RADIUS designados y actúa en función de la respuesta que se le devuelve. Los servidores RADIUS reciben las solicitudes de conexión del usuario, lo autentican y luego devuelven la información de configuración necesaria para que el cliente pueda prestar el servicio al usuario. Un servidor RADIUS puede actuar como cliente proxy de otros servidores RADIUS o de otros tipos de servidores de autenticación.

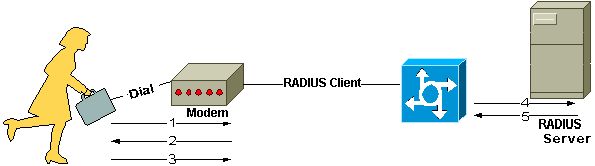

Esta figura muestra la interacción entre un usuario que marca y el cliente y el servidor RADIUS.

-

El NAS solicita el nombre de usuario y la contraseña (si se trata del Protocolo de Autenticación por Contraseña ) o el desafío (si se trata del Protocolo de Autenticación por Desafío ).

- El usuario responde.

-

El cliente RADIUS envía el nombre de usuario y la contraseña cifrada al servidor RADIUS.

-

El servidor RADIUS responde con Aceptar, Rechazar o Desafiar.

-

El cliente RADIUS actúa sobre los servicios y los parámetros de los servicios agrupados con Aceptar o Rechazar.

El usuario inicia la autenticación PPP en el NAS.

Autenticación y Autorización

El servidor RADIUS puede soportar una variedad de métodos para autenticar a un usuario. Cuando se le proporciona el nombre de usuario y la contraseña original dada por el usuario, puede soportar PPP, PAP o CHAP, inicio de sesión UNIX y otros mecanismos de autenticación.

Típicamente, el inicio de sesión de un usuario consiste en una consulta (Access-Request) del NAS al servidor RADIUS y la correspondiente respuesta (Access-Accept o Access-Reject) del servidor. El paquete Access-Request contiene el nombre de usuario, la contraseña cifrada, la dirección IP del NAS y el puerto. Los primeros despliegues de RADIUS se hicieron utilizando el puerto UDP número 1645, que entra en conflicto con el servicio «datametrics». Debido a este conflicto, el RFC 2865 asignó oficialmente el número de puerto 1812 para RADIUS. La mayoría de los dispositivos y aplicaciones de Cisco ofrecen soporte para cualquiera de los dos números de puerto. El formato de la solicitud también proporciona información sobre el tipo de sesión que el usuario quiere iniciar. Por ejemplo, si la consulta se presenta en modo carácter, la inferencia es «Service-Type = Exec-User», pero si la solicitud se presenta en modo paquete PPP, la inferencia es «Service Type = Framed User» y «Framed Type = PPP».

Cuando el servidor RADIUS recibe la Access-Request del NAS, busca en una base de datos el nombre de usuario indicado. Si el nombre de usuario no existe en la base de datos, se carga un perfil predeterminado o el servidor RADIUS envía inmediatamente un mensaje de rechazo de acceso. Este mensaje de Access-Reject puede ir acompañado de un mensaje de texto indicando el motivo de la denegación.

En RADIUS, la autenticación y la autorización van unidas. Si se encuentra el nombre de usuario y la contraseña es correcta, el servidor RADIUS devuelve una respuesta Access-Accept, que incluye una lista de pares atributo-valor que describen los parámetros que se utilizarán para esta sesión. Los parámetros típicos incluyen el tipo de servicio (shell o framed), el tipo de protocolo, la dirección IP a asignar al usuario (estática o dinámica), la lista de acceso a aplicar o una ruta estática a instalar en la tabla de enrutamiento del NAS. La información de configuración del servidor RADIUS define lo que se instalará en el NAS. La figura siguiente ilustra la secuencia de autenticación y autorización RADIUS.

Contabilidad

Las funciones de contabilidad del protocolo RADIUS pueden utilizarse independientemente de la autenticación o autorización RADIUS. Las funciones de contabilidad RADIUS permiten enviar datos al inicio y al final de las sesiones, indicando la cantidad de recursos (como tiempo, paquetes, bytes, etc.) utilizados durante la sesión. Un proveedor de servicios de Internet (ISP) puede utilizar el software de control de acceso y contabilidad RADIUS para satisfacer necesidades especiales de seguridad y facturación. El puerto de contabilidad para RADIUS en la mayoría de los dispositivos Cisco es el 1646, pero también puede ser el 1813 (debido al cambio de puertos especificado en el RFC 2139 ![]() ).

).

Las transacciones entre el cliente y el servidor RADIUS se autentican mediante el uso de un secreto compartido, que nunca se envía por la red. Además, las contraseñas de los usuarios se envían encriptadas entre el cliente y el servidor RADIUS para eliminar la posibilidad de que alguien que fisgonee en una red insegura pueda determinar la contraseña de un usuario.