Regole

Artwork: Le tre topologie di rete di computer più conosciute: linea (catena/bus), anello e stella.

I computer sono una questione di logica e la logica consiste nel seguire delle regole. Le reti di computer sono un po’ come l’esercito: tutto in una rete deve essere organizzato con precisione quasi militare e deve comportarsi secondo regole ben definite. In una LAN, per esempio, non è possibile collegare le cose insieme in qualsiasi modo: tutti i nodi (computer e altri dispositivi) nella rete devono essere collegati in un modello ordinato noto come topologia di rete. Si possono collegare i nodi in una semplice linea (chiamata anche daisy chain o bus), con ciascuno collegato al successivo in linea. Si possono collegare in una forma a stella con le varie macchine che escono da un controllore centrale conosciuto come server di rete, oppure si possono collegare in un anello (generalmente conosciuto come un anello). Tutti i dispositivi su una rete devono anche seguire regole chiaramente definite (chiamate protocolli) quando comunicano per assicurarsi che si capiscano l’un l’altro, per esempio, così non cercano tutti di inviare messaggi esattamente nello stesso momento, causando confusione.

Permessi e sicurezza

Solo perché una macchina è su una rete, non ne consegue automaticamente che ogni altra macchina e dispositivo abbia accesso ad essa (o possa essere raggiunta da essa). Internet è un esempio ovvio. Se sei online, hai accesso a miliardi di pagine web, che sono semplicemente file memorizzati su altre macchine (server) sparse per la rete. Ma non puoi accedere a ogni singolo file su ogni singolo computer collegato a Internet: tu non puoi leggere i miei file personali e io non posso leggere i tuoi, a meno che non scegliamo specificamente che ciò accada.

I permessi e la sicurezza sono centrali per l’idea del networking: puoi accedere ai file e condividere risorse solo se qualcuno ti dà il permesso di farlo.La maggior parte dei personal computer che si connettono a Internet permettono le connessioni in uscita (quindi puoi, teoricamente, collegarti a qualsiasi altro computer), ma bloccano la maggior parte delle connessioni in entrata o le proibiscono completamente.I server (le macchine su Internet che contengono e servono le pagine web e altri file) applicano una politica più rilassata alle connessioni in entrata. Probabilmente hai sentito parlare di hacking, che, nel senso della parola, significa ottenere un accesso non autorizzato a una rete di computer violando le password o sconfiggendo altri controlli di sicurezza. Per rendere una rete più sicura, puoi aggiungere un firewall (un dispositivo fisico o un pezzo di software in esecuzione sulla tua macchina, o entrambi) nel punto in cui la tua rete si collega a un’altra rete o al tomonitor di Internet e proibire qualsiasi tentativo di accesso in entrata non autorizzato.

Cosa fa una rete?

Per fare una rete, hai bisogno di nodi e connessioni (a volte chiamate link) tra di loro.collegare i nodi significa fare una sorta di connessione temporanea o permanente tra di loro. Nell’ultimo decennio o giù di lì, le connessioni wireless sono diventate uno dei modi più popolari per farlo, specialmente nelle case. Negli uffici, le connessioni cablate sono ancora più comuni, non da ultimo perché sono generalmente più veloci e sicure e perché molti uffici più recenti hanno il cablaggio di rete già sul posto.

Foto: Se il tuo laptop non ha una scheda di rete, puoi semplicemente inserire un adattatore PCMCIA come questo. Ogni nodo di una rete ha bisogno di un circuito speciale conosciuto come scheda di rete (o, più formalmente, scheda di interfaccia di rete o NIC) per dire come interagire con la rete. La maggior parte dei nuovi computer hanno schede di rete integrate come standard. Se hai un vecchio computer o un portatile, potresti dover inserire un circuito separato (o, in un portatile, aggiungere una scheda PCMCIA) per far parlare la tua macchina con una rete. Ogni scheda di rete ha il suo identificatore numerico separato, conosciuto come codice MAC (media access control) o indirizzo LAN MAC. Un codice MAC è un po’ come un numero di telefono: ogni macchina sulla rete può comunicare con un’altra inviando un messaggio che cita il suo codice MAC. In modo simile, i codici MAC possono essere usati per controllare quali macchine su una rete possono accedere a file e altre risorse condivise. Per esempio, ho impostato il mio collegamento wireless a Internet in modo che solo due codici MAC possano accedervi (limitando l’accesso alle schede di rete integrate nei miei due computer). Questo aiuta a impedire che altre persone negli edifici vicini (o in strada) entrino nella mia connessione o la usino per errore.

Più grande è una rete, più parti extra è necessario aggiungere per farla funzionare in modo efficiente. I segnali possono viaggiare solo fino a un certo punto lungo i cavi o i collegamenti senza fili, quindi, se vuoi fare una grande rete, devi aggiungere dispositivi chiamati ripetitori, in pratica amplificatori di segnale. Hai anche bisogno di ponti, interruttori e router, dispositivi che aiutano a collegare insieme le reti (o le parti delle reti, che sono conosciute come segmenti), regolano il traffico tra di loro e inoltrano il traffico da una parte all’altra di una rete.

Foto: Un router wireless come questo, prodotto da Netgear, è il cuore di molte PAN domestiche.

Comprendere le reti di computer a strati

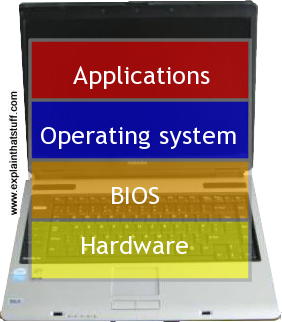

Foto: Architettura del computer: Possiamo pensare ai computer a strati, dall’hardware e il BIOS al momento al sistema operativo e le applicazioni in cima. Possiamo pensare alle reti di computer in modo simile.

I computer sono macchine di uso generale che significano cose diverse per persone diverse.Alcuni di noi vogliono solo fare compiti di base come l’elaborazione di testi o chattare con gli amici su Facebook e non potrebbe importarci di meno come ciò avviene sotto le coperture – o anche che stiamo usando un computer per farlo (se stiamo usando uno smartphone, probabilmente non pensiamo nemmeno che ciò che stiamo facendo sia “computing” – o che installare una nuova app è effettivamente programmazione del computer). All’estremità opposta dello spettro, ad alcuni di noi piace modificare i nostri computer per farli funzionare più velocemente, inserendo processori più veloci o più memoria, o qualsiasi altra cosa; per i geek, curiosare all’interno dei computer è un fine in sé.Da qualche parte tra questi estremi, ci sono persone moderatamente esperte di tecnologia che usano i computer per fare lavori quotidiani con una ragionevole comprensione di come funzionano le loro macchine. Poiché i computer significano cose diverse per persone diverse, può aiutarci a capirli pensando a una pila di strati: l’hardware in basso, il sistema operativo da qualche parte in cima, poi le applicazioni che girano al livello più alto. È possibile “impegnarsi” con un computer a uno qualsiasi di questi livelli senza necessariamente pensare a nessuno degli altri livelli. Tuttavia, ogni livello è reso possibile da cose che accadono ai livelli inferiori, che tu ne sia consapevole o meno. Le cose che accadono ai livelli superiori possono essere eseguite in molti modi diversi ai livelli inferiori; per esempio, si può usare un browser web come Firefox (un’applicazione) su molti sistemi operativi diversi, e si possono eseguire vari sistemi operativi su un particolare portatile, anche se l’hardware non cambia affatto.

Le reti di computer sono simili: tutti noi abbiamo idee diverse su di esse e ci preoccupiamo più o meno di cosa stanno facendo e perché. Se lavorate in un piccolo ufficio con il vostro computer collegato alle macchine di altre persone e alle stampanti condivise, probabilmente tutto ciò che vi interessa è che possiate inviare e-mail ai vostri colleghi e stampare le vostre cose; non vi preoccupa come ciò avvenga effettivamente. Ma se siete incaricati di impostare la rete in primo luogo, dovete considerare cose come il modo in cui è fisicamente collegata insieme, che tipo di cavi state usando e quanto possono essere lunghi, quali sono gli indirizzi MAC, e tutti gli altri dettagli. Di nuovo, proprio come con i computer, possiamo pensare a una rete in termini di diversi livelli e ci sono due modi popolari per farlo.

Il modello OSI

Forse il modo più noto è quello chiamato modello OSI (Open Systems Interconnect), basato su una serie di standard concordati a livello internazionale ideati da un comitato di esperti informatici e pubblicati per la prima volta nel 1984. Esso descrive una rete di computer come una pila di sette livelli. I livelli inferiori sono più vicini all’hardware del computer; i livelli superiori sono più vicini agli utenti umani; e ogni livello rende possibili le cose che accadono ai livelli superiori:

- Fisico: L’hardware di base della rete, inclusi cavi e connessioni, e come i dispositivi sono collegati in una certa topologia di rete (anello, bus, o altro). Il livello fisico non riguarda in alcun modo i dati che la rete trasporta e, per quanto riguarda la maggior parte degli utenti umani di una rete, è poco interessante e irrilevante.

- Collegamento dati: Questo copre cose come il modo in cui i dati sono confezionati e come gli errori sono rilevati e corretti.

- Rete: Questo livello si occupa di come i dati vengono indirizzati e instradati da un dispositivo all’altro.

- Trasporto: Gestisce il modo in cui i dati vengono spostati in modo efficiente e affidabile avanti e indietro attraverso la rete, assicurando che tutti i bit di un dato messaggio siano consegnati correttamente.

- Sessione: Controlla il modo in cui diversi dispositivi sulla rete stabiliscono “conversazioni” temporanee (sessioni) in modo da poter scambiare informazioni.

- Presentazione: Questo traduce efficacemente i dati prodotti dalle applicazioni user-friendly in formati computer-friendly che vengono inviati in rete. Per esempio, può includere cose come la compressione (per ridurre il numero di bit e byte che devono essere trasmessi), la crittografia (per mantenere i dati al sicuro), o la conversione dei dati tra diversi set di caratteri (in modo da poter leggere emoticon (“smiley”) o emoji nelle vostre e-mail).

- Applicazione: Il livello superiore del modello e quello più vicino all’utente. Questo copre cose come i programmi di posta elettronica, che usano la rete in un modo che è significativo per gli utenti umani e le cose che stanno cercando di ottenere.

OSI è stato concepito come un modo per far parlare tra loro tutti i tipi di computer e reti diverse, il che era un grosso problema negli anni ’60, ’70 e ’80, quando praticamente tutto l’hardware informatico era proprietario e le apparecchiature di un produttore raramente funzionavano con quelle di qualcun altro.

Il modello TCP/IP (DARPA)

Se non hai mai sentito parlare del modello OSI, probabilmente è perché un modo diverso di collegare i computer del mondo ha trionfato su di esso, creando l’incredibile rete di computer che stai usando ora: Internet. Internet si basa su un sistema di rete in due parti chiamato TCP/IP in cui i computer si collegano in rete (usando quello che si chiama TCP, Transmission Control Protocol) per scambiare informazioni in pacchetti (usando il protocollo Internet, IP). Possiamo capire il TCP/IP usando quattro livelli leggermente più semplici, a volte conosciuti come il modello TCP/IP (o il modello DARPA, per la Defense Advanced Research Projects Agency del governo USA che ha sponsorizzato il suo sviluppo):

- Network Access (a volte chiamato il livello Network Interface): Questo rappresenta l’hardware di base della rete, e corrisponde ai livelli Physical e Data link del modello OSI. La tua connessione Ethernet o Wi-Fi a Internet è un esempio.

- Internet (a volte chiamato livello di rete): Questo è il modo in cui i dati vengono inviati sulla rete ed è equivalente al livello Network nel modello OSI. La commutazione di pacchetto IP (Internet Protocol) – che consegna pacchetti di dati al tuo computer da Internet – funziona a questo livello.

- Trasporto: Questo corrisponde al livello Trasporto nel modello OSI. TCP (Transmission Control Protocol) lavora a questo livello, amministrando la consegna dei dati senza effettivamente consegnarli. TCP converte i dati trasmessi in pacchetti (e di nuovo quando vengono ricevuti) e assicura che quei pacchetti siano consegnati in modo affidabile e riassemblati nello stesso ordine in cui sono stati inviati.

- Applicazione: Equivalente ai livelli Sessione, Presentazione e Applicazione nel modello OSI. Protocolli Internet ben noti come HTTP (la “conversazione” sottobanco tra i browser web e i server web), FTP (un modo per scaricare dati dai server e caricarli nella direzione opposta), e SMTP (il modo in cui il tuo programma di posta elettronica invia le mail attraverso un server del tuo ISP) lavorano tutti a questo livello.

Artwork: Il modello TCP/IP è facile da capire. In questo esempio, supponiamo che tu stia inviando un’e-mail a qualcuno su Internet. I tuoi due dispositivi sono, in effetti, collegati da un lungo “cavo” che corre tra le loro schede di rete. Questo è ciò che rappresenta il livello verde Network Access in basso. La tua e-mail viene trasmessa come pacchetti (quadrati arancioni) usando il protocollo Internet (IP), illustrato dal livello Internet arancione. Il Transmission Control Protocol (TCP) supervisiona questo processo nel livello blu Transport; e, in effetti, TCP e IP lavorano insieme. In cima, nel livello Applicazione, sei seduto al tuo computer e usi un programma di posta elettronica (un’applicazione) che usa tutti i livelli sottostanti.

Mentre il modello OSI è un concetto piuttosto astratto e accademico, raramente incontrato al di fuori di libri e articoli sul networking dei computer, il modello TCP/IP è una proposta più semplice, facile da capire e più pratica: è il fondamento di Internet e la tecnologia che stai usando per leggere queste parole ora.

Come abbiamo visto sopra, i livelli superiori dei modelli informatici di base sono indipendenti dai livelli inferiori: potete far girare il vostro browser Firefox su diversi sistemi operativi Windows o Linux, per esempio. Lo stesso vale per i modelli di rete. Così si possono eseguire molte applicazioni usando la commutazione di pacchetto di Internet, dal World Wide Web e la posta elettronica a Skype (VoIP) e Internet TV. E puoi agganciare il tuo computer alla rete usando WiFi o banda larga cablata o dialup su una linea telefonica (diverse forme di accesso alla rete). In altre parole, i livelli più alti del modello stanno facendo lo stesso lavoro anche se i livelli più bassi stanno lavorando in modo diverso.

Reti al volo

Come le autostrade o le linee ferroviarie che collegano paesi e città, le reti di computer sono spesso cose molto elaborate e ben pianificate. Ai tempi in cui i computer erano grandi scatole statiche che non si spostavano mai dai data center e dai desktop, anche le reti di computer tendevano ad essere cose abbastanza statiche; spesso non cambiavano molto da una settimana, un mese o un anno all’altro. Internet, per esempio, si basa su un insieme di connessioni ben definite chiamate la dorsale Internet, compresi vasti cavi sottomarini che ovviamente devono rimanere al loro posto per anni. Questa è una rete di computer a un estremo.

Sempre più spesso, però, ci stiamo spostando verso dispositivi mobili che hanno bisogno di improvvisare reti mentre si spostano nel mondo. Il Wi-Fi (wireless Ethernet) è un esempio di come smartphone, tablet e altri computer mobili possano unirsi e lasciare le reti fisse (basate su “hotspot” o punti di accesso) in un modo molto ad-hoc. Il Bluetooth è ancora più improvvisato: i dispositivi vicini si rilevano l’un l’altro, si connettono insieme (quando si dà loro il permesso) e formano una rete di computer (generalmente) di breve durata, prima di andare per la loro strada.Tecnologie ad hoc come queste sono ancora basate su concetti classici di rete di computer, ma comportano anche una serie di nuovi problemi. Come fanno i dispositivi mobili a scoprirsi l’un l’altro? Come fa un dispositivo (come un router Wi-Fi) a sapere quando un altro si unisce o lascia bruscamente la rete? Come può mantenere le prestazioni della rete quando molte persone cercano di unirsi allo stesso tempo? E se tutti i dispositivi di rete stanno usando versioni leggermente diverse di Wi-Fi o Bluetooth; saranno ancora in grado di connettersi? Se la comunicazione è interamente senza fili, come può essere adeguatamente protetta? Discutiamo questi tipi di problemi in modo più dettagliato nei nostri articoli principali su Wi-Fi e Bluetooth.