Wprowadzenie

Protokół RADIUS (Remote Authentication Dial-In User Service) został opracowany przez firmę Livingston Enterprises, Inc. jako protokół uwierzytelniania i rozliczania serwera dostępu. Specyfikacja RADIUS RFC 2865 ![]() zastępuje RFC 2138. Standard RADIUS accounting RFC 2866

zastępuje RFC 2138. Standard RADIUS accounting RFC 2866 ![]() obsoletes RFC 2139.

obsoletes RFC 2139.

Wymagania wstępne

Wymagania

Nie ma określonych wymagań wstępnych dla tego dokumentu.

Użyte komponenty

Ten dokument nie jest ograniczony do określonych wersji oprogramowania i sprzętu.

Konwencje

Więcej informacji na temat konwencji w dokumencie można znaleźć w dokumencie Cisco Technical Tips Conventions.

Informacje ogólne

Komunikacja między serwerem dostępu do sieci (NAS) a serwerem RADIUS jest oparta na protokole User Datagram Protocol (UDP). Ogólnie rzecz biorąc, protokół RADIUS jest uważany za usługę bezpołączeniową. Kwestie związane z dostępnością serwera, retransmisją i timeoutami są obsługiwane przez urządzenia obsługujące RADIUS, a nie przez protokół transmisyjny.

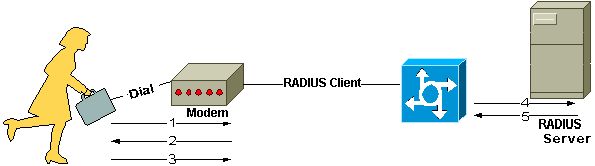

RADIUS jest protokołem klient/serwer. Klient RADIUS to zazwyczaj NAS, a serwer RADIUS to zazwyczaj proces daemon działający na maszynie UNIX lub Windows NT. Klient przekazuje informacje o użytkowniku do wyznaczonych serwerów RADIUS i działa na podstawie zwróconej odpowiedzi. Serwery RADIUS odbierają żądania połączenia użytkownika, uwierzytelniają go, a następnie zwracają informacje konfiguracyjne niezbędne do tego, aby klient mógł świadczyć usługi użytkownikowi. Serwer RADIUS może działać jako klient proxy do innych serwerów RADIUS lub innych rodzajów serwerów uwierzytelniania.

Niniejszy rysunek przedstawia interakcję pomiędzy użytkownikiem dial-in a klientem i serwerem RADIUS.

-

Użytkownik inicjuje uwierzytelnianie PPP do NAS.

-

NAS prosi o podanie nazwy użytkownika i hasła (jeśli Password Authentication Protocol ) lub wyzwania (jeśli Challenge Handshake Authentication Protocol ).

-

Użytkownik odpowiada.

-

Klient RADIUS wysyła nazwę użytkownika i zaszyfrowane hasło do serwera RADIUS.

-

Serwer RADIUS odpowiada Accept, Reject, lub Challenge.

-

Klient RADIUS działa na usługi i parametry usług połączone z Accept lub Reject.

Uwierzytelnianie i autoryzacja

Serwer RADIUS może obsługiwać wiele metod uwierzytelniania użytkownika. Gdy otrzyma nazwę użytkownika i oryginalne hasło podane przez użytkownika, może obsługiwać PPP, PAP lub CHAP, logowanie UNIX i inne mechanizmy uwierzytelniania.

Typowo, logowanie użytkownika składa się z zapytania (Access-Request) z NAS do serwera RADIUS i odpowiedniej odpowiedzi (Access-Accept lub Access-Reject) z serwera. Pakiet Access-Request zawiera nazwę użytkownika, zaszyfrowane hasło, adres IP NAS oraz port. Wczesne wdrażanie RADIUS odbywało się przy użyciu portu UDP o numerze 1645, który koliduje z usługą „datametrics”. Ze względu na ten konflikt, RFC 2865 oficjalnie przypisał port o numerze 1812 dla RADIUS. Większość urządzeń i aplikacji Cisco oferuje wsparcie dla obu numerów portów. Format zapytania dostarcza również informacji o typie sesji, którą użytkownik chce zainicjować. Na przykład, jeśli zapytanie jest przedstawione w trybie znakowym, wnioskowanie jest następujące: „Service-Type = Exec-User”, ale jeśli zapytanie jest przedstawione w trybie pakietowym PPP, wnioskowanie jest następujące: „Service Type = Framed User” i „Framed Type = PPP.”

Gdy serwer RADIUS otrzymuje Access-Request z NAS, przeszukuje bazę danych w poszukiwaniu podanej nazwy użytkownika. Jeśli nazwa użytkownika nie istnieje w bazie danych, albo załadowany zostanie profil domyślny, albo serwer RADIUS natychmiast wyśle wiadomość Access-Reject. Do wiadomości Access-Reject może być dołączona wiadomość tekstowa wskazująca powód odmowy.

W RADIUS uwierzytelnianie i autoryzacja są ze sobą sprzężone. Jeśli nazwa użytkownika została znaleziona, a hasło jest poprawne, serwer RADIUS zwraca odpowiedź Access-Accept, zawierającą listę par atrybut-wartość opisujących parametry, które mają być użyte w tej sesji. Typowe parametry obejmują typ usługi (shell lub framed), typ protokołu, adres IP do przypisania użytkownikowi (statyczny lub dynamiczny), listę dostępu do zastosowania lub trasę statyczną do zainstalowania w tablicy routingu NAS. Informacje konfiguracyjne w serwerze RADIUS definiują co zostanie zainstalowane na NAS. Poniższy rysunek ilustruje sekwencję uwierzytelniania i autoryzacji RADIUS.

Księgowość

Funkcje księgowe protokołu RADIUS mogą być używane niezależnie od uwierzytelniania i autoryzacji RADIUS. Funkcje księgowe RADIUS pozwalają na wysyłanie danych na początku i na końcu sesji, wskazując ilość zasobów (takich jak czas, pakiety, bajty, itd.) wykorzystanych podczas sesji. Dostawca usług internetowych (ISP) może używać oprogramowania RADIUS do kontroli dostępu i księgowania, aby spełnić specjalne potrzeby związane z bezpieczeństwem i rozliczaniem. Portem księgowym dla RADIUS w większości urządzeń Cisco jest 1646, ale może to być również 1813 (ze względu na zmianę portów określoną w RFC 2139 ![]() ).

).

Transakcje pomiędzy klientem a serwerem RADIUS są uwierzytelniane poprzez użycie współdzielonego sekretu, który nigdy nie jest przesyłany przez sieć. Dodatkowo, hasła użytkowników są przesyłane zaszyfrowane pomiędzy klientem a serwerem RADIUS, aby wyeliminować możliwość, że ktoś węszący w niezabezpieczonej sieci mógłby ustalić hasło użytkownika.